MTRoA Anmeldeprobleme (AADSTS50199)

In diesem Blog Beitrag zeige ich Ihnen, wo die Gründe für diesen Fehler zu suchen sind und wie sich das Fehlerbild ggf. beheben lässt.

Hintergrund für diesen Post:

Seit ein paar Tagen häufen sich bei mir Rückfragen bzgl, Anmeldeproblemen mit Android-basierten MTR Systemen (Release 3.5). Windows basierte Devices scheinen nicht betroffen zu sein. Das Problem äussert sich so, dass man das jeweilige Device (TC8 oder Studio X) anmeldet und anschliessend direkt wieder in der Anmeldemaske landet – man also quasi in einem Loop steckt. Ich habe das Ganze hier einmal als Video festgehalten:

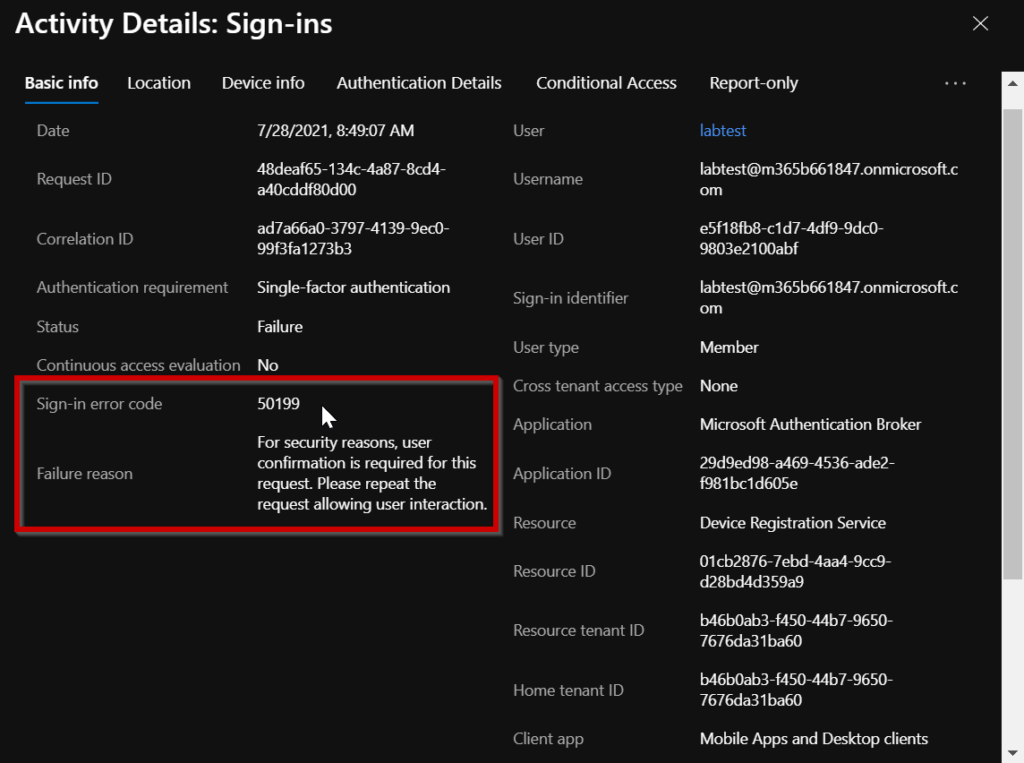

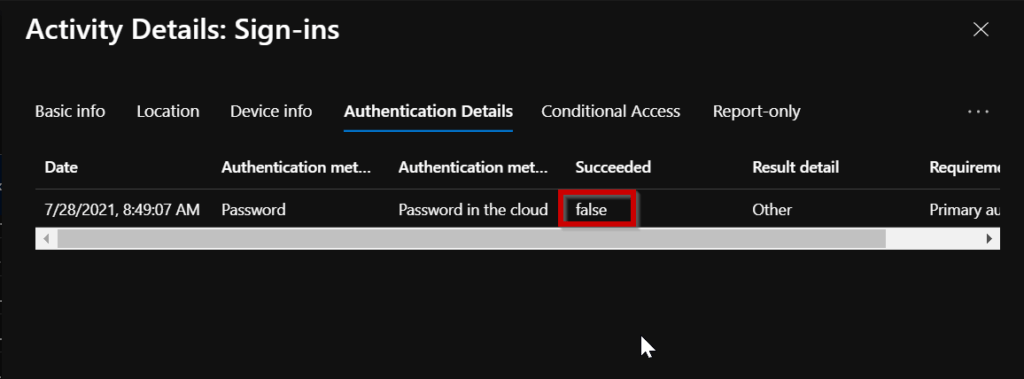

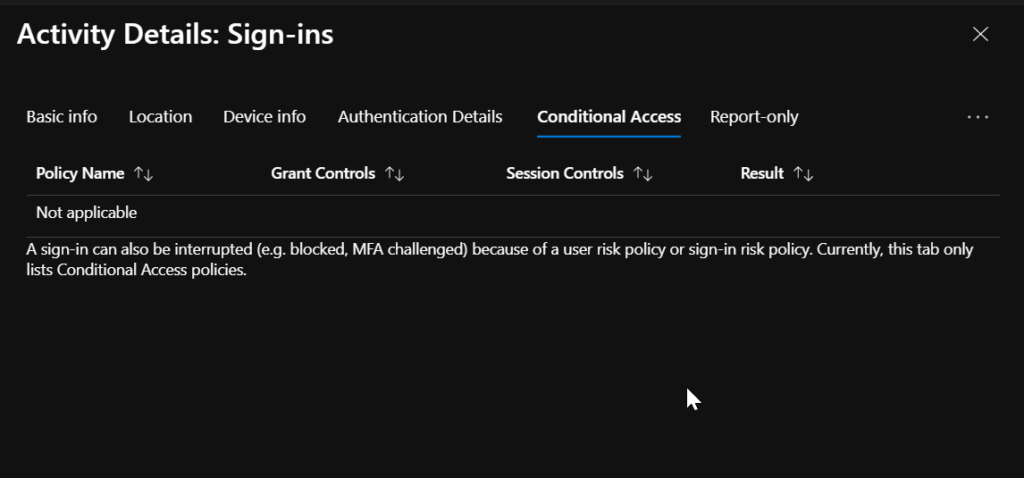

Im Azure Portal wird der Loginversuch folgendermassen dargestellt:

Folgende Info bekamen wir vom MSFT Support:

From MS support team: There was a design change in Teams App. If the user is assigned with Intune license, they will also need to pass the enrolment restriction policy assigned. If not, sign-in failed and the user will be redirected to sign-in screen without any information given.2) If the user is not assigned with Intune license, they can still workplace join the device and sign-in Teams without any issue.-

For this customer, the authentication is coming from a trusted location and conditional access policy excludes the trusted location.The user account must be licensed with EMS or Azure AD P1 licenses if it is included in a conditional access policy assignment and customer's access policy assignment is applied to all licensed user accounts, resource or otherwise.Customer's conditional access policies do not require Intune Compliance and conditional access does not require Intune enrolment to evaluate Android (otherwise none of BYOD devices would be working) so far.However, due to the new design change in Teams app, requirement is now applicable across all Teams devices, not just ones deployed through Intune so customer has to change configuration to allow InTune enrolment to all Teams devices.

Ich habe das ganze Thema versucht auf meinem Tenant nachzustellen und konnte einen Lösungsweg finden. Da die Settings und definierten Regeln von Tenant zu Tenant unterschiedlich sind / sein können, muss dieser Weg nicht zwingend IHR Lösungsweg sein und funktionieren. Er gibt aber sicherlich eine gute Richtung vor, in der die Probleme ggf. zu suchen sind.

Zusätzlich sei erwähnt, dass ich kein absoluter Azure AD Profi bin. Alle folgenden Schritte sind daher unter diesem Aspekt zu betrachten. Security sollte nie leichtfertig gesehen werden. Daher besprechen Sie jedwede Änderung mit Ihrem O365 Admin, sofern Sie dies nicht selbst sind. DIes ist kein Best practice Guide.

Los geht´s …

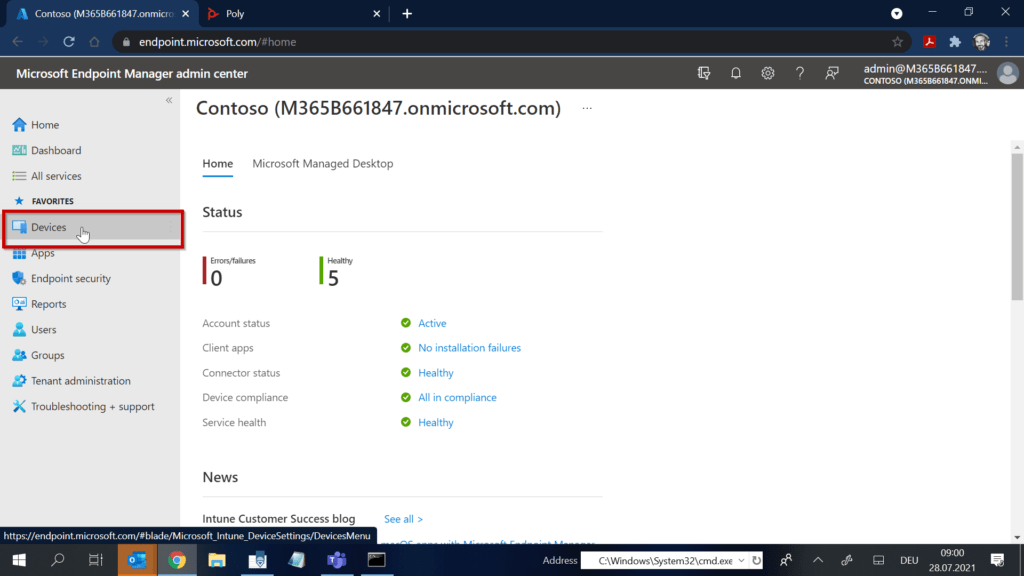

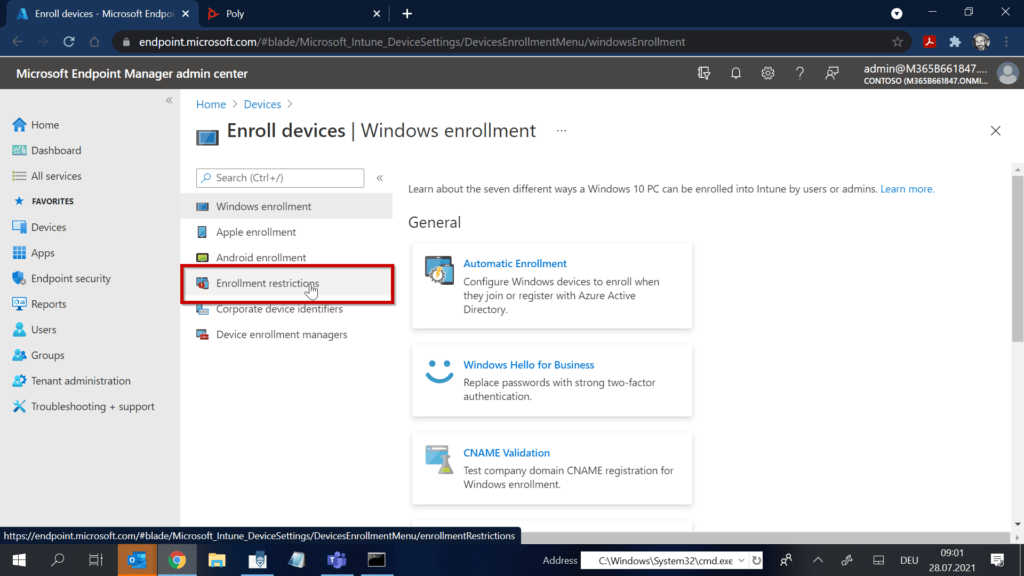

Loggen Sie sich als Admin im Endpoint Manager ein (https://endpoint.microsoft.com/) und klicken Sie links auf „Devices“.

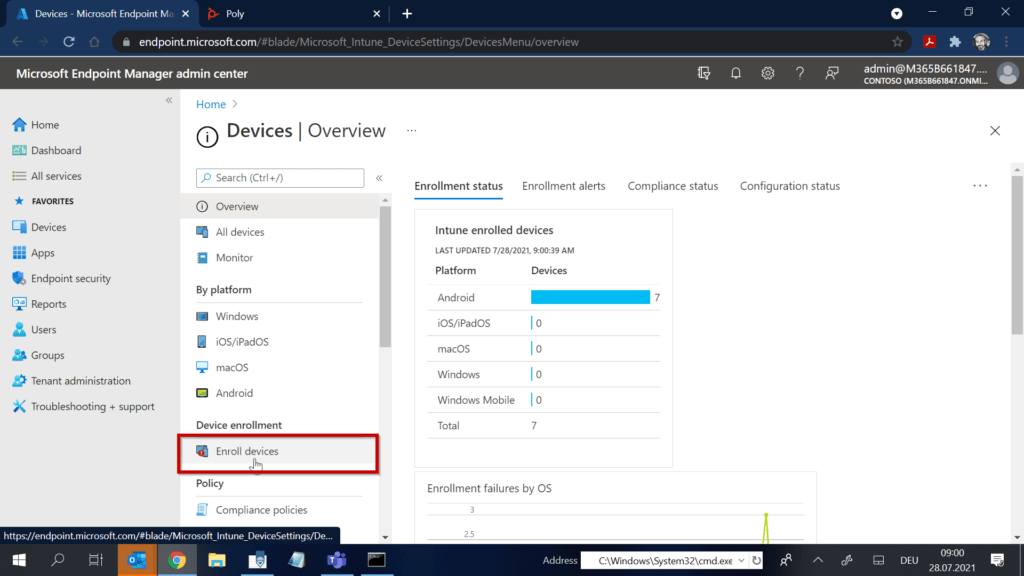

Klicken Sie unter „Device Enrollment“ auf „Enroll Devices“.

Klicken Sie auf „Enrollment Restrictions“.

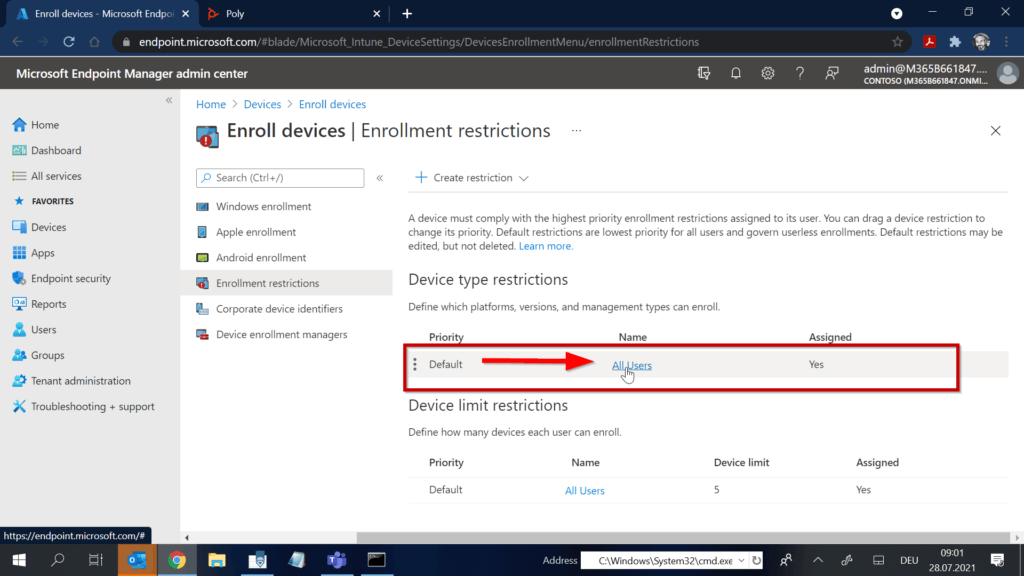

Klicken Sie unter „Device type restrictions“ und „Default“ auf „All Users“.

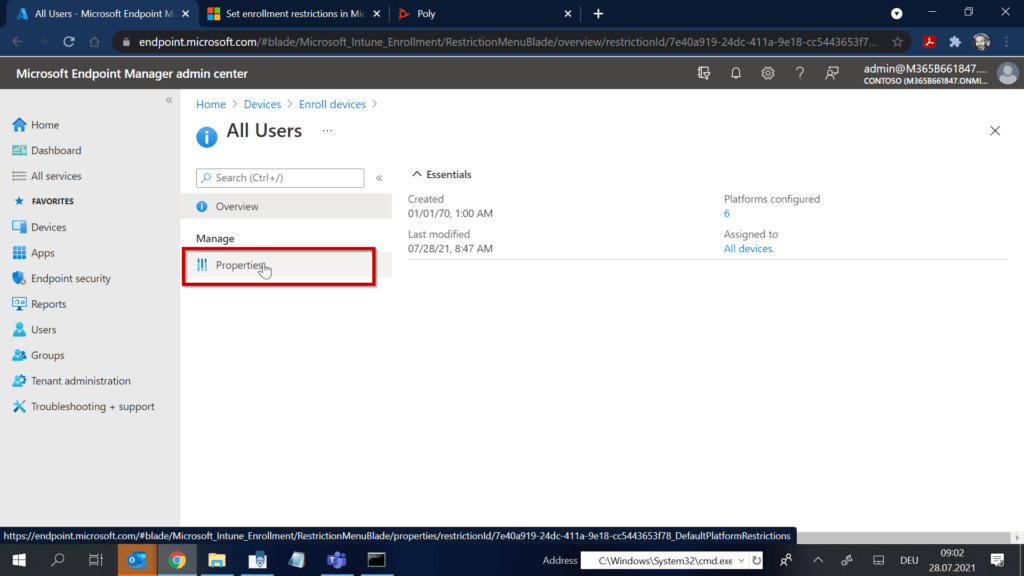

Klicken Sie links unter „Manage“ auf „Properties“.

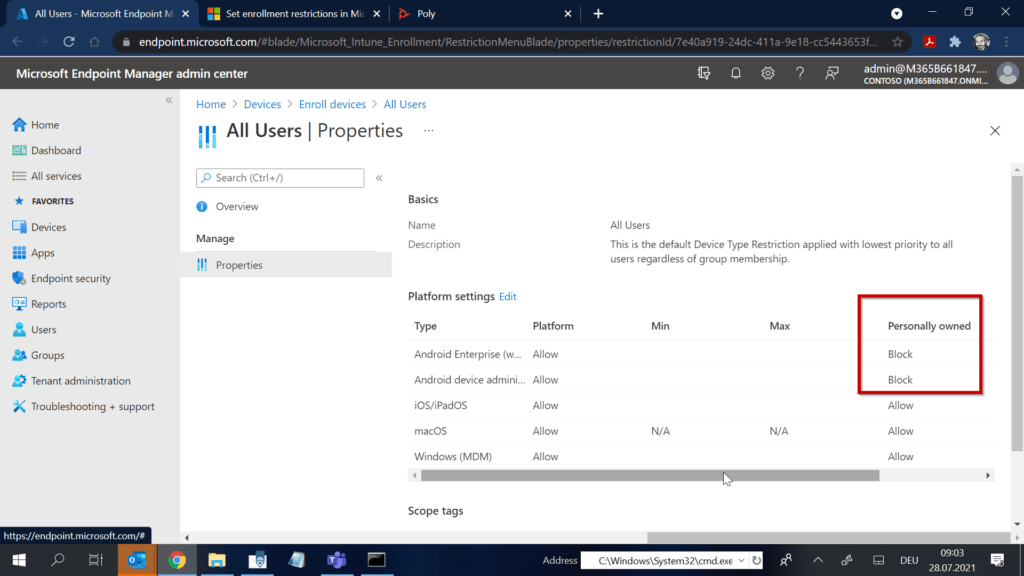

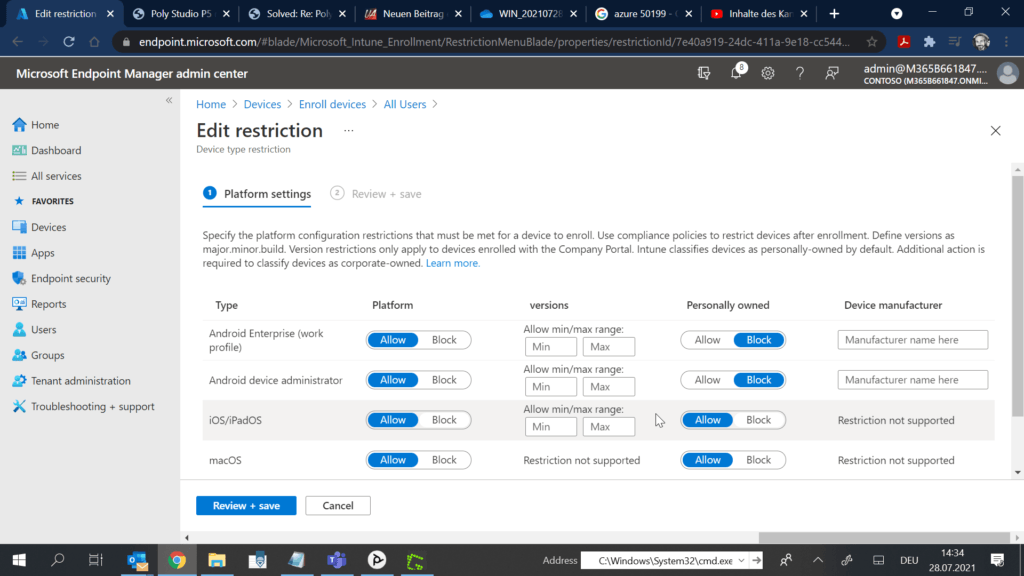

In meinem Beispiel sehen Sie hier, dass persönliche Android Devices für das Enrollment nicht zugelassen sind. Standardmässig sieht Azure AD neue Devices aber, sofern nicht anderweitig angegeben oder konfiguriert, als persönliche Geräte. Also schauen wir uns doch diese Regel etwas genauer an.

Klicken Sie dazu, rechts neben Plattform Settings, auf „Edit“.

Sie sehen nun die detailierte Auflistung der entsprechenden Plattformen.

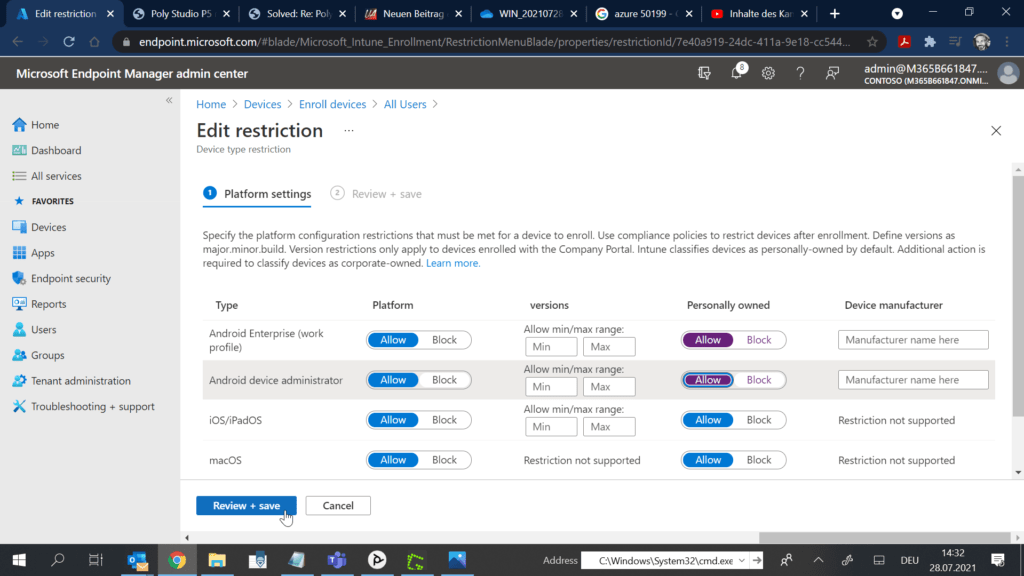

Sofern es für Ihr Unternehmen kein Problem darstellt Personal Android Devices beim Enrollment zuzulassen, ändern Sie die beiden entsprechenden Werte von „Block“ auf „Allow“ und speichern Sie die Regel ab. In meinen Tests war die Anmeldung von TC8 und Studio X ab diesem Moment einwandfrei möglich.

Wenn Sie allerdings, wie ich, die Erlaubnis etwas granularer gestalten möchten, dann folgen Sie den weiteren Schritten.

Achten Sie darauf, dass die Android Plattform auf jeden Fall den Wert „Allow“ aufweist.

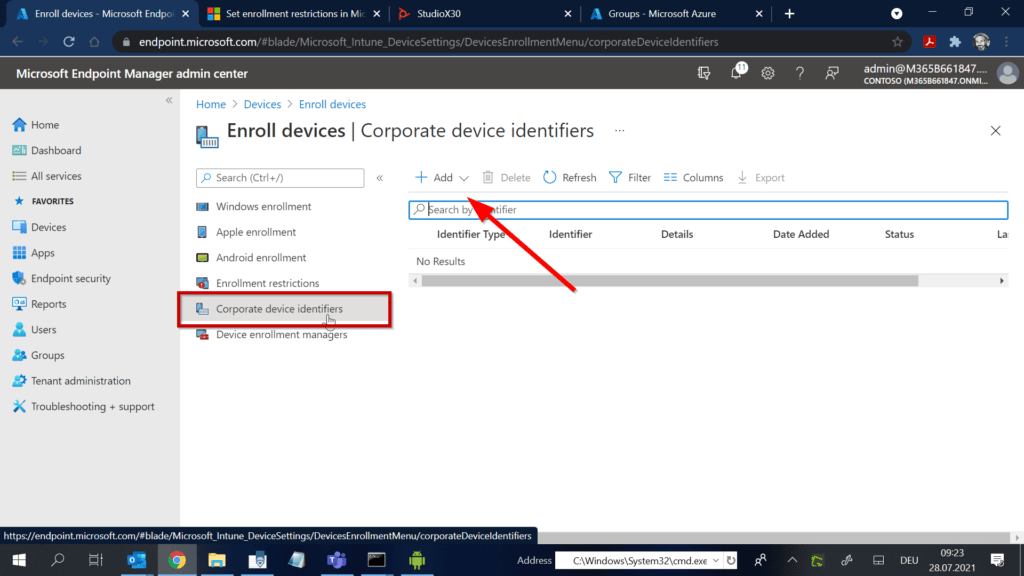

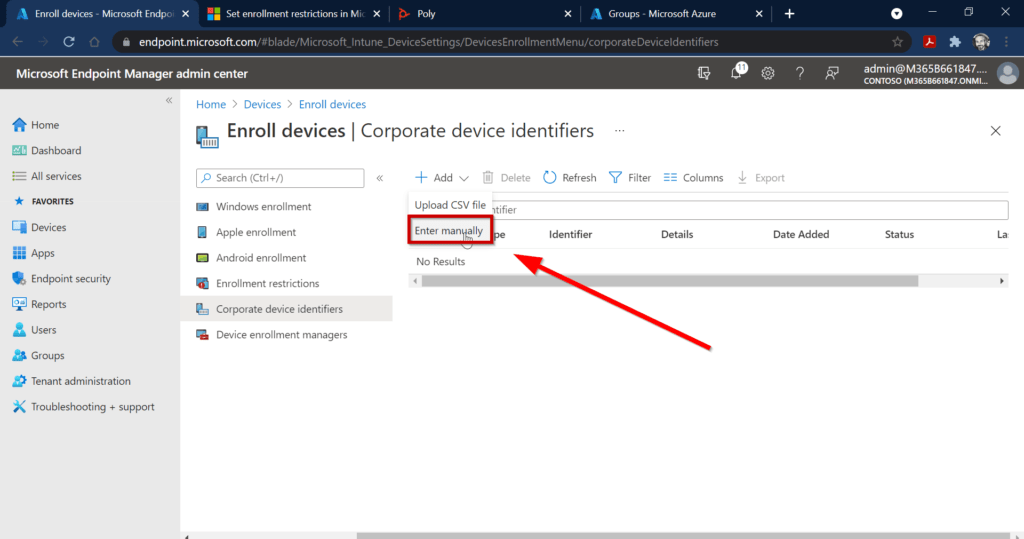

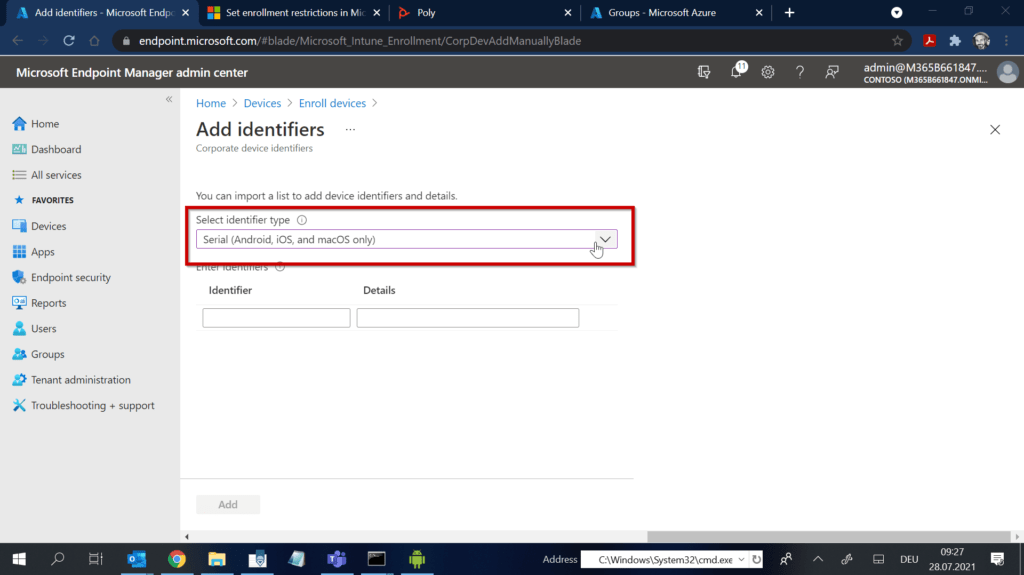

Klicken Sie nun, unter „Enroll Devices“ auf „Corporate Device identifiers“ und klicken Sie anschliessend auf „Add“.

Wählen Sie „Enter manually“.

Wählen Sie aus dem Dropdownfeld „Select identifier type“ den Wert „Serial (Android, iOS and macOS only)“.

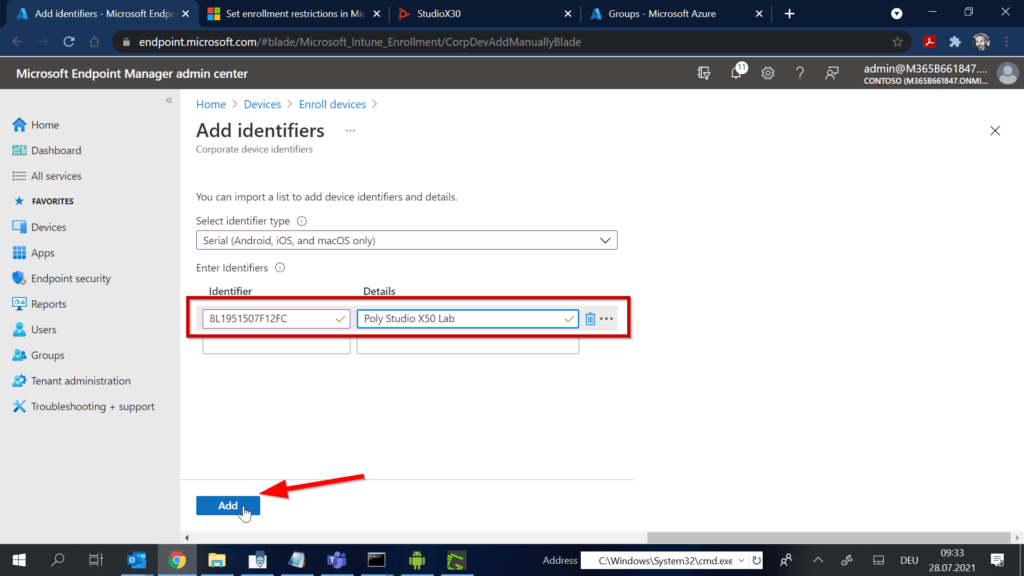

Tragen Sie unter „Identifier“ die Seriennummer Ihrer Studio X ein (Hier X50) und vergeben Sie einen aussagekräftigen Namen. Klicken Sie final auf „Add“.

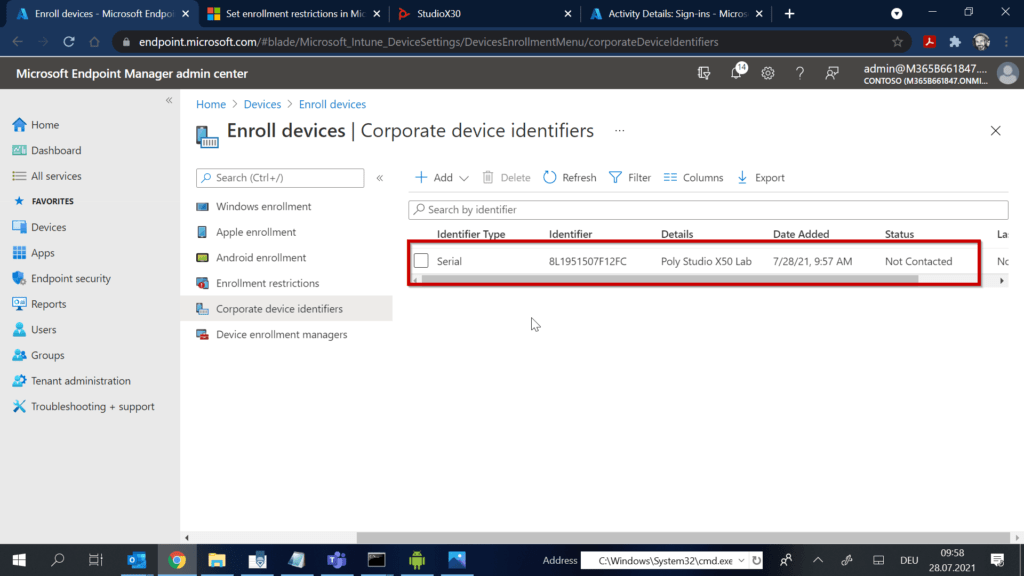

Der neue Eintrag sollte nun in der Liste erscheinen.

Mit diesem Eintrag hinterlegen wir die Information, dass die Studio X als Corporate Device und nicht als Personal Device zu betrachten und zu behandeln ist. Das Blocking sollte hiermit bereits Geschichte und die Anmeldung der Studio X möglich sein.

Beim TC8 funktioniert dieser Weg leider im 3.5 Release nicht, da es einen Bug bei der Übermittlung der Seriennummer gibt. Der übermittelte Wert ist nicht gleich dem Wert auf dem Sticker / im System und wir haben daher keine Möglichkeit diesen „Workaround“ zu nutzen.

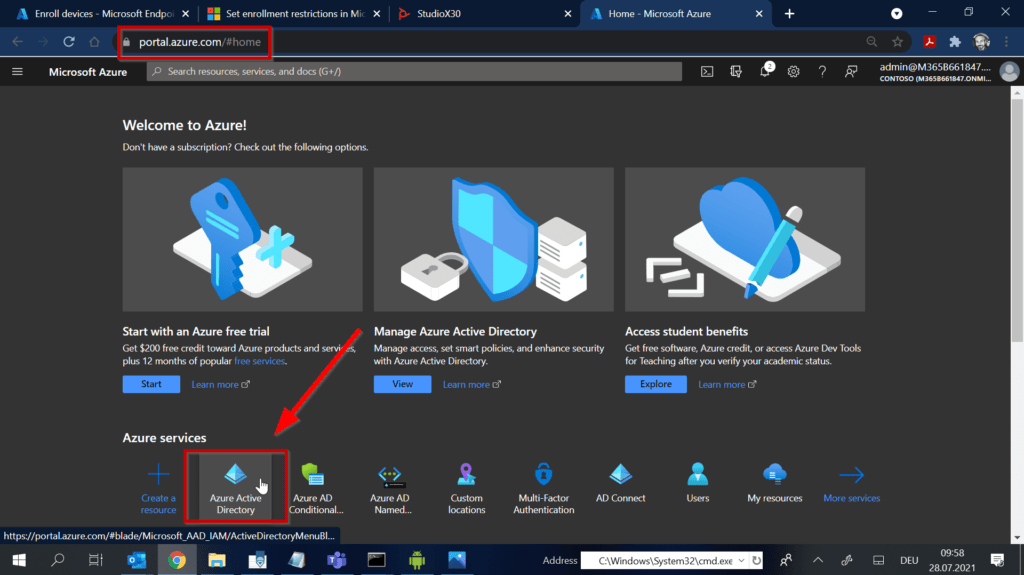

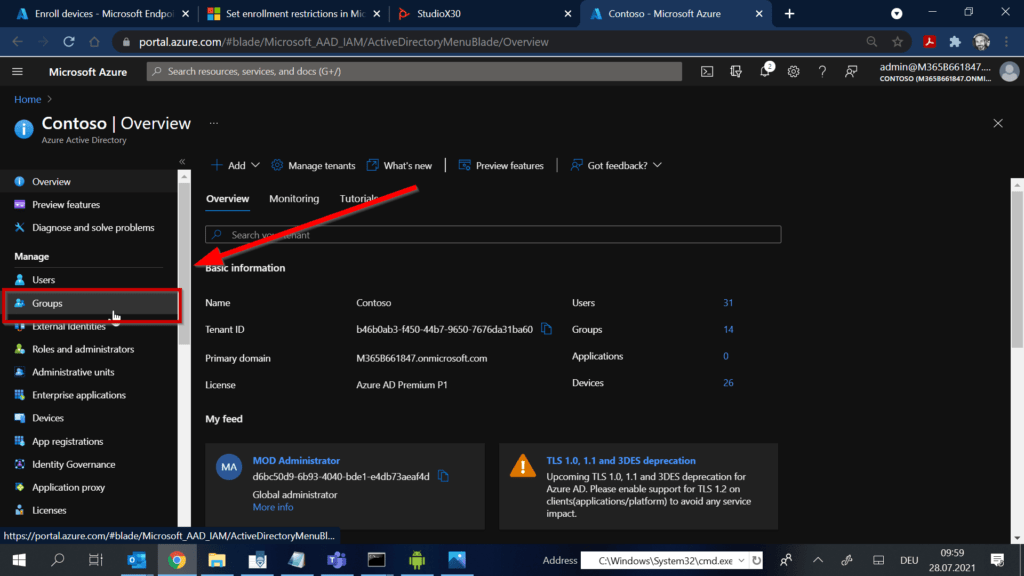

Wir gehen also anders vor. Loggen Sie sich im Azure Portal ein (https://portal.azure.com).

Klicken Sie auf „Azure Active Directory“. Sollten Sie dieses Symbol nicht haben, geben Sie den Suchbegriff oben in das entsprechende Feld ein.

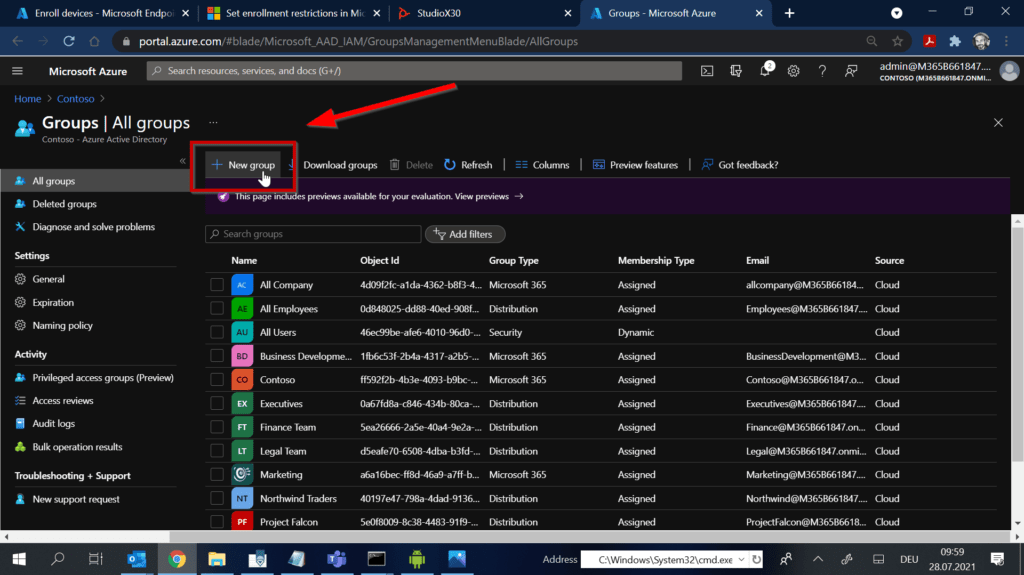

Klicken Sie auf „Groups“ und anschliessend auf „New Group“.

Wir werden nun 2 Gruppen erstellen –

1x dynamische Gruppe für Poly Devices und

1x eine statische Gruppe mit den Teams Rooms Accounts.

In einigen Fällen mag eine der beiden Gruppen ausreichend sein um das Anmeldeproblem zu lösen. In meinen Tests hat sich gezeigt, dass das Vorhandensein beider Gruppen immer zum Ziel führe. Da der Mehraufwand minimal ist, sollten Sie also ebenfalls beide Gruppen anlegen.

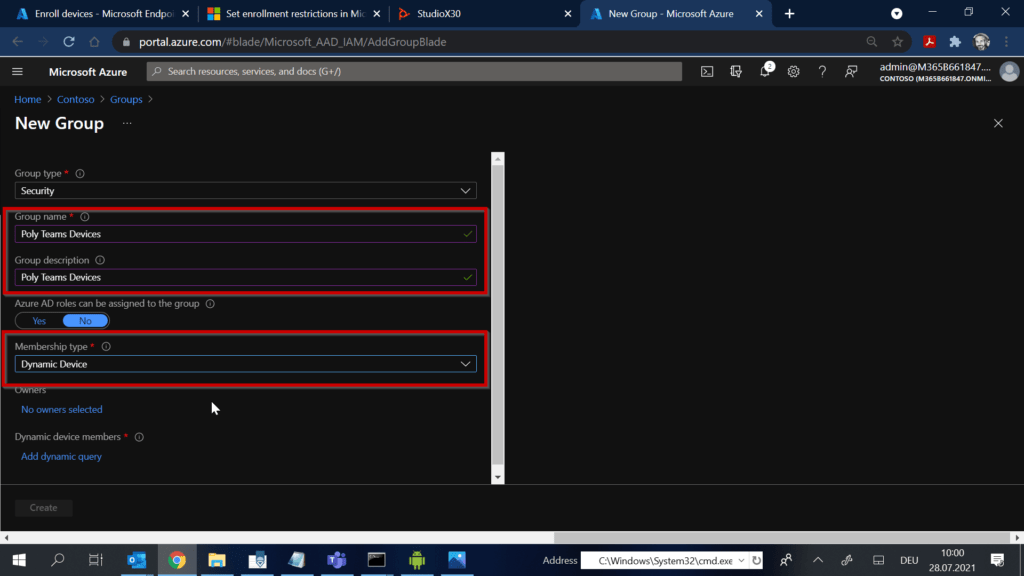

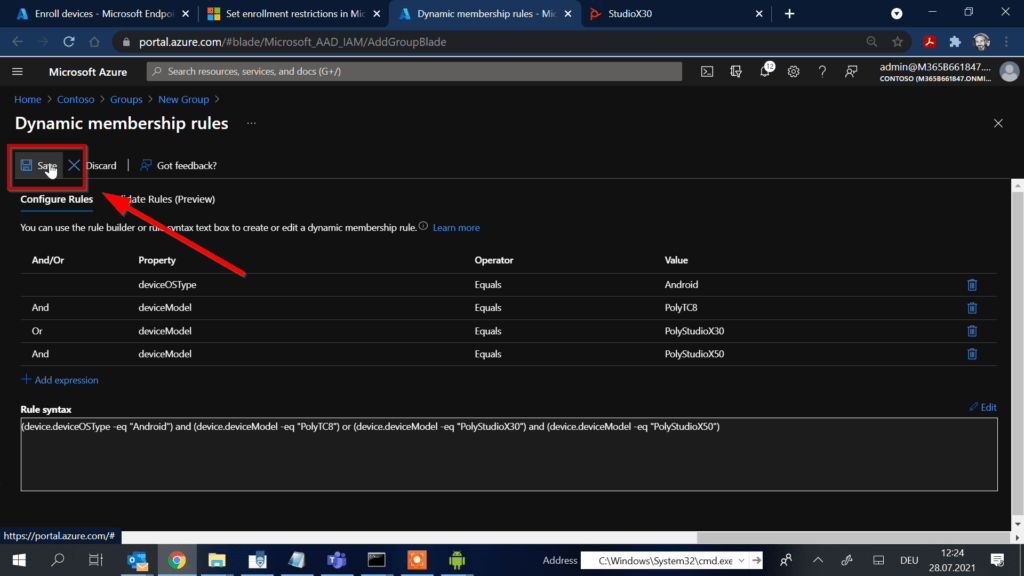

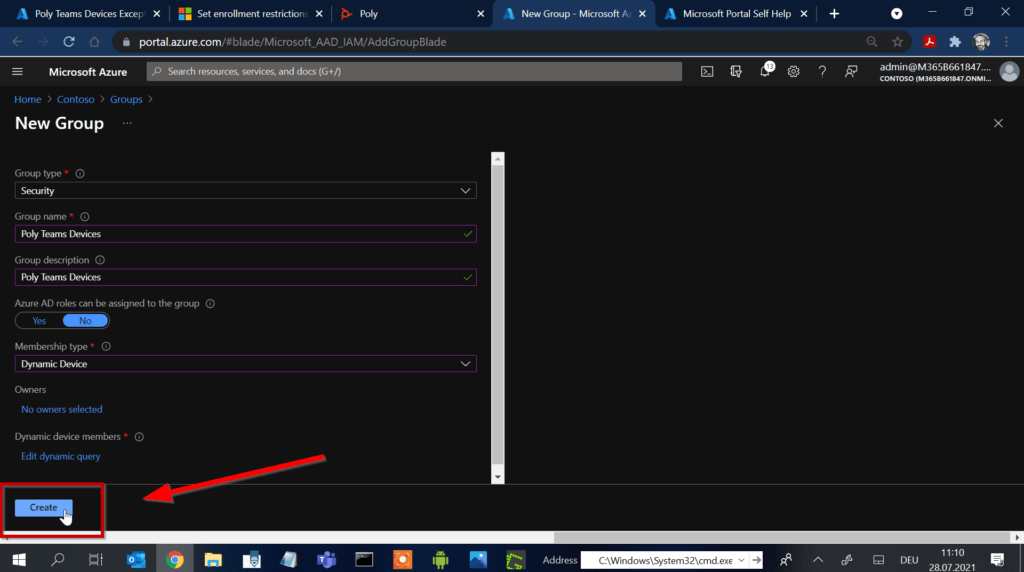

Wir legen nun zuerst die Dynamisch Gruppe an. Hier nutzen wir Informationen wie z.B. das Betriebssystem des Devices und das Modell, um das Gerät automatisch der Gruppe zuzuordnen.

Vergeben Sie einen Namen und eine Beschreibung für diese Gruppe.

Wählen Sie unter „Membership Type“ den Wert „Dynamic Device“.

Klicken Sie unter „Dynamic Device members“ auf „Add dynamic query“.

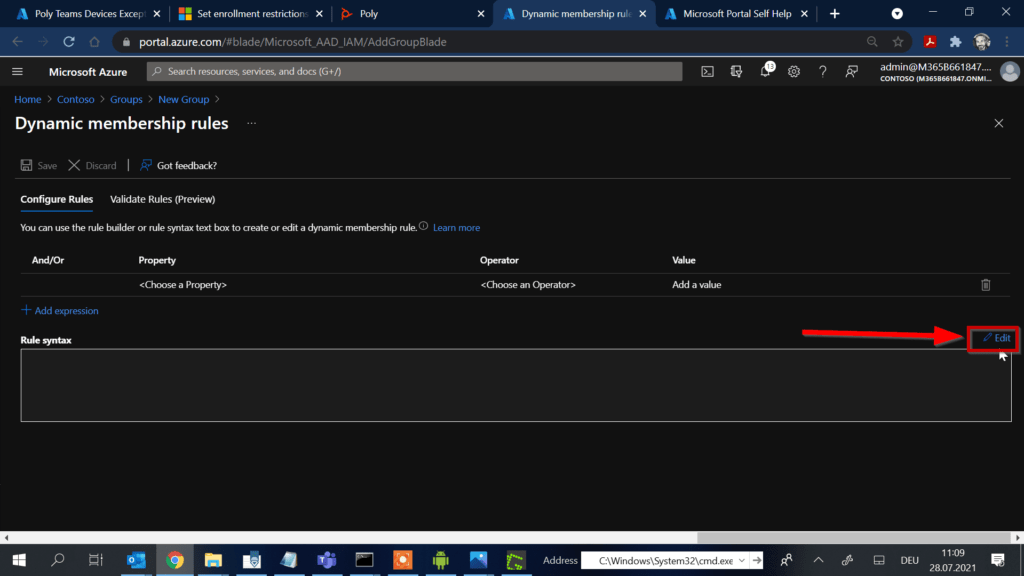

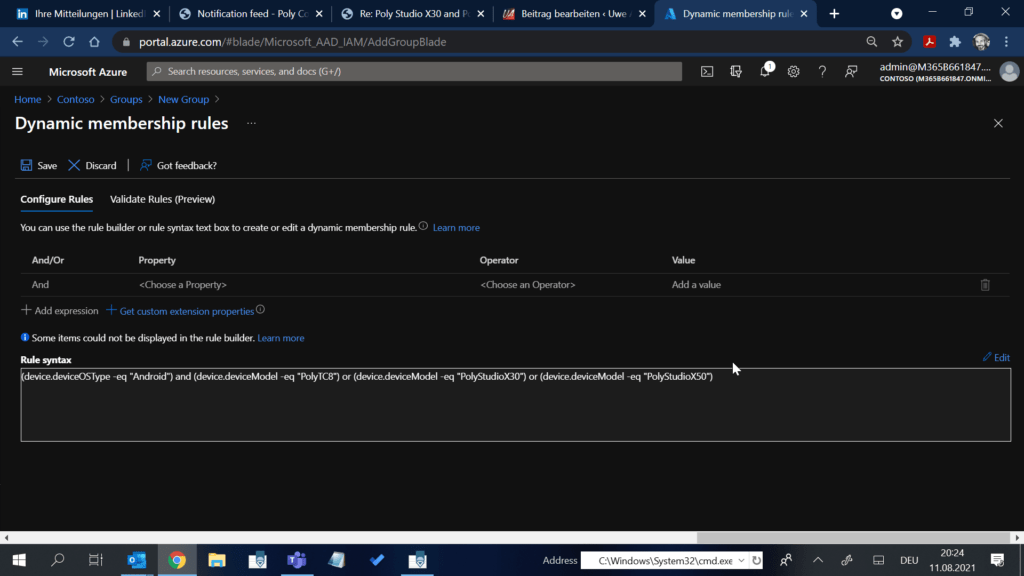

Klicken Sie rechts auf „Edit“.

Fügen Sie die folgenden Werte ein:

(device.deviceOSType -eq "Android") and (device.deviceModel -eq "PolyTC8") or (device.deviceModel -eq "PolyStudioX30") or (device.deviceModel -eq "PolyStudioX50") or (device.deviceModel -eq "PolyG7500")Dieser besagt, dass alle Devices mit einem Android OS und einem der Device Typen PolyTC8, PolyStudioX30 oder PolyStudioX50 in diese Gruppe gehören sollen. Bestätigen Sie mit Ok.

Laut einem meiner Blog-Leser (Danke Matt !!) funktioniert auch die folgende Syntax

"The syntax of the dynamic group membership didn't quite work for my TC8 so I updated it as follows: "

(device.deviceOSType -eq "Android") and (device.deviceModel -in ["PolyTC8","PolyStudioX30","PolyStudioX50"])Klicken Sie auf „Save“.

Klicken Sie auf „Create“.

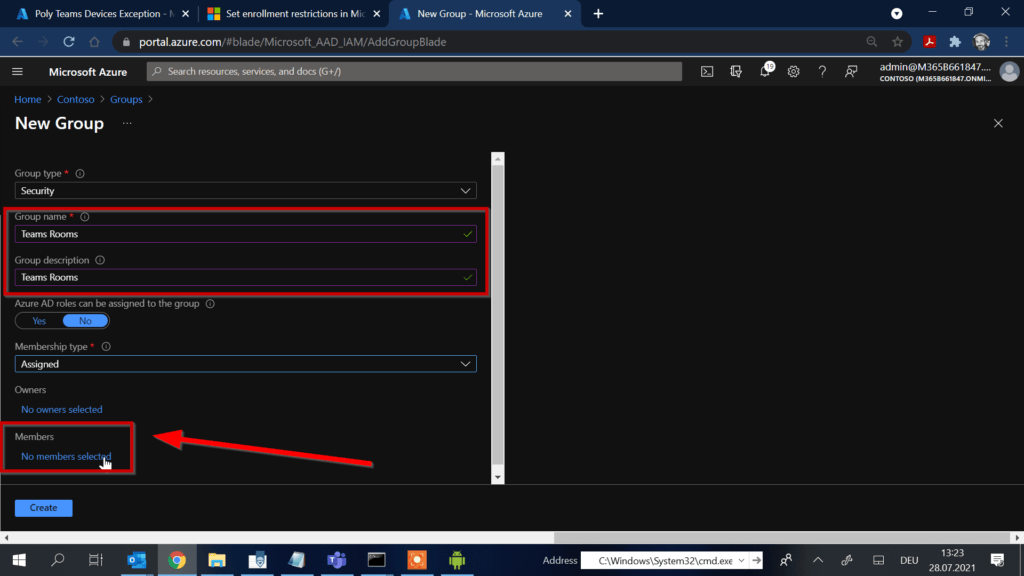

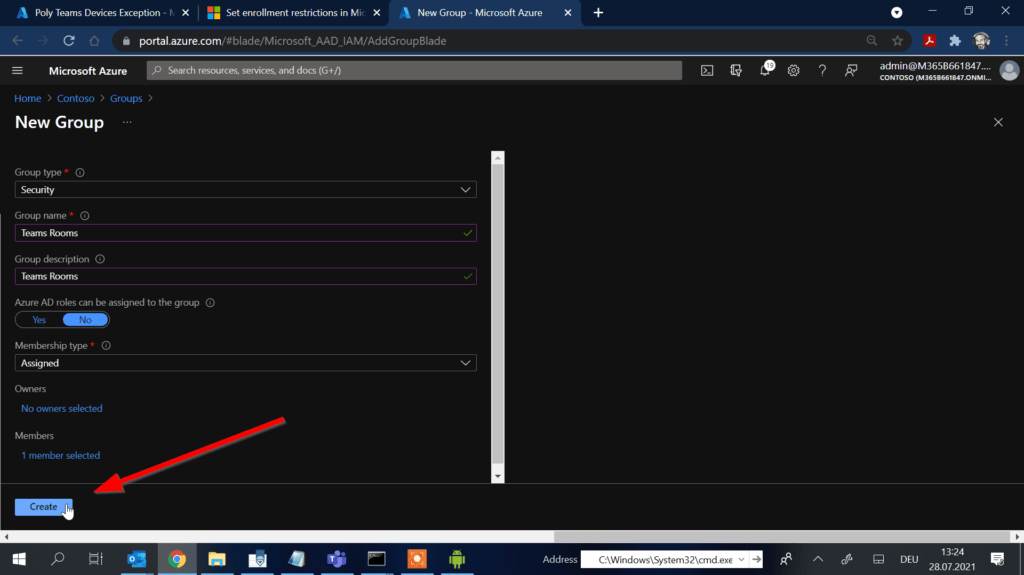

Wir legen nun eine zweite Gruppe vom Typ „Security“ und „Assigned“ an.

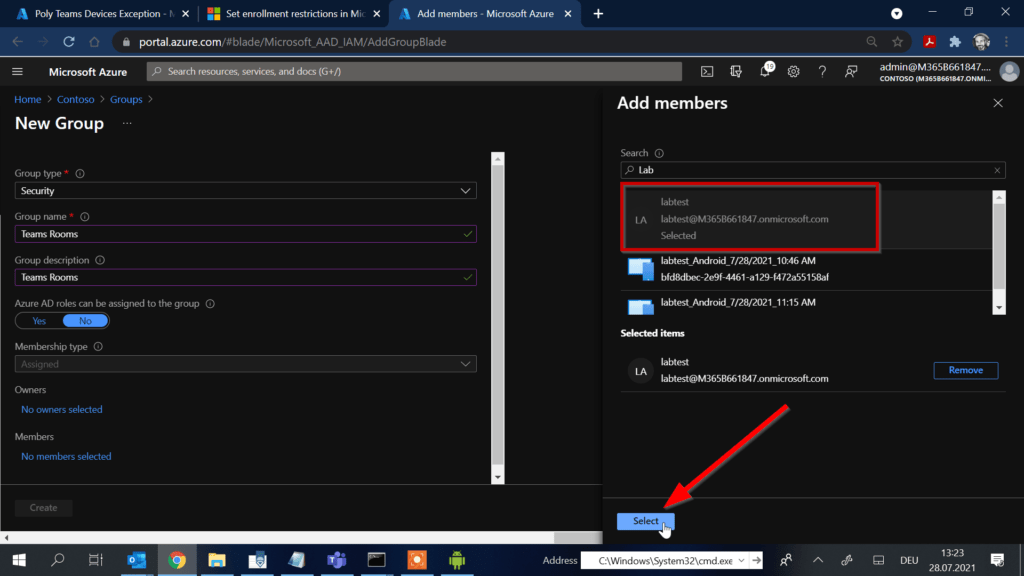

Klicken Sie auf „No members selected“ um der Gruppe entsprechende Accounts zuzuordnen.

Fügen Sie über „Add members“ alle Teams Rooms Accounts zu dieser Gruppe hinzu und klicken Sie auf „Select“.

Klicken Sie auf „Create“.

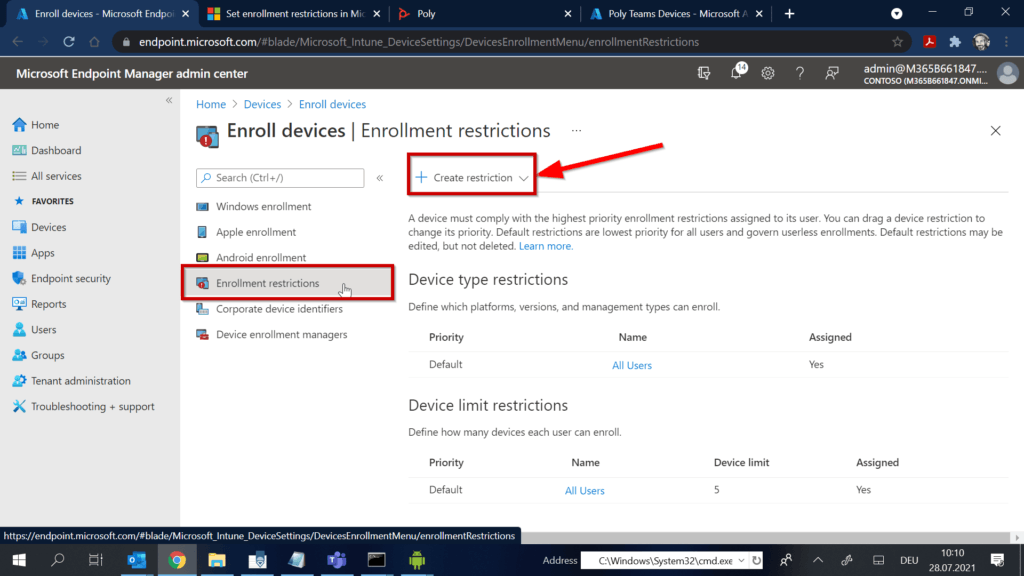

Zurück zum Endpoint Manager.

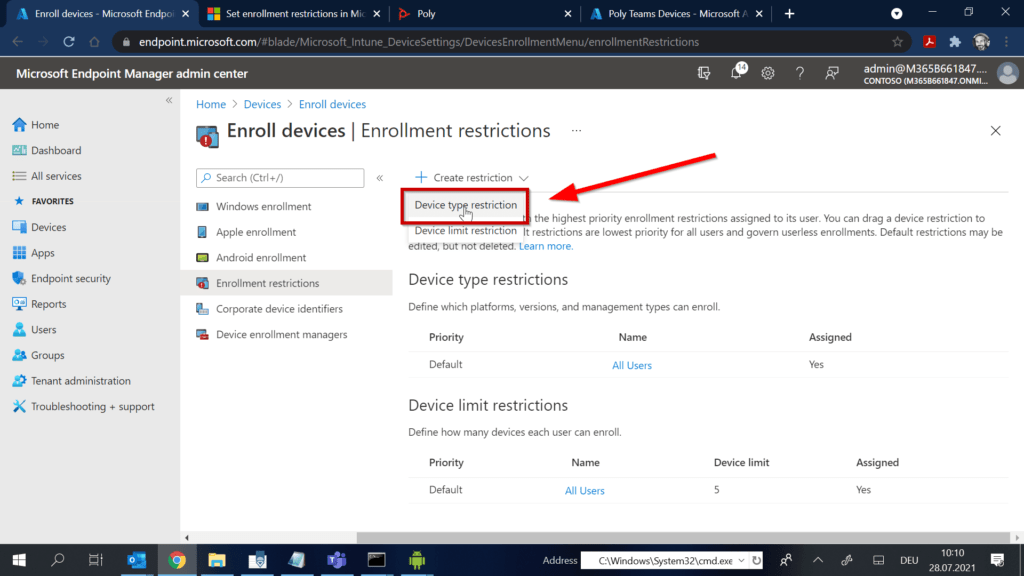

Klicken Sie unter „Enroll Devices“ auf „Enrollment Restrictions“ auf „Create Restrictions“.

Wählen Sie „Device Type restriction“.

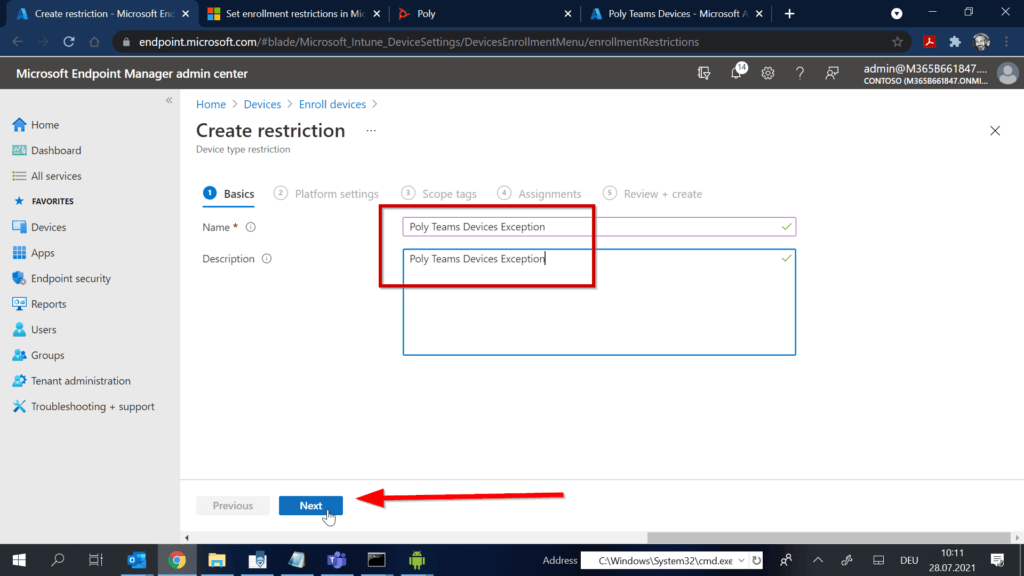

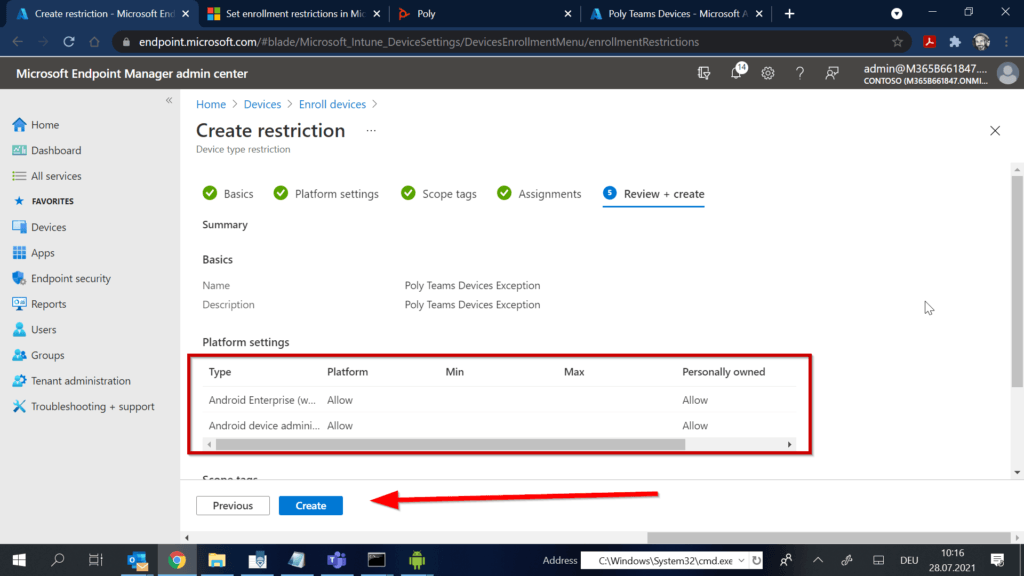

Vergeben SIe einen Namen sowie eine Beschreibung und klicken Sie auf „Next“.

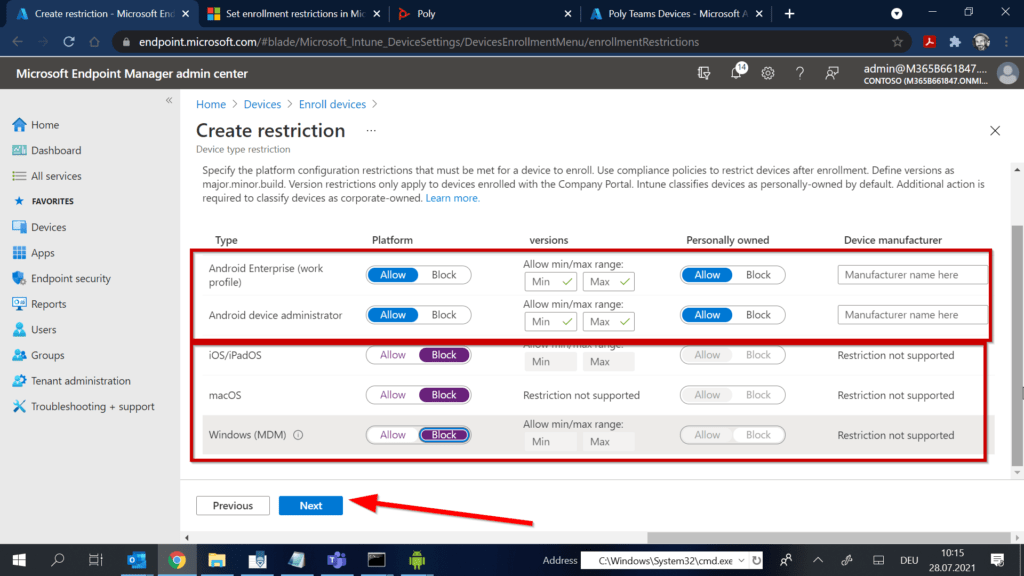

In meinem Beispiel aktiviere ich hier nun alle Android relevanten Punkte und deaktiviere den Rest. Klicken Sie auf „Next“.

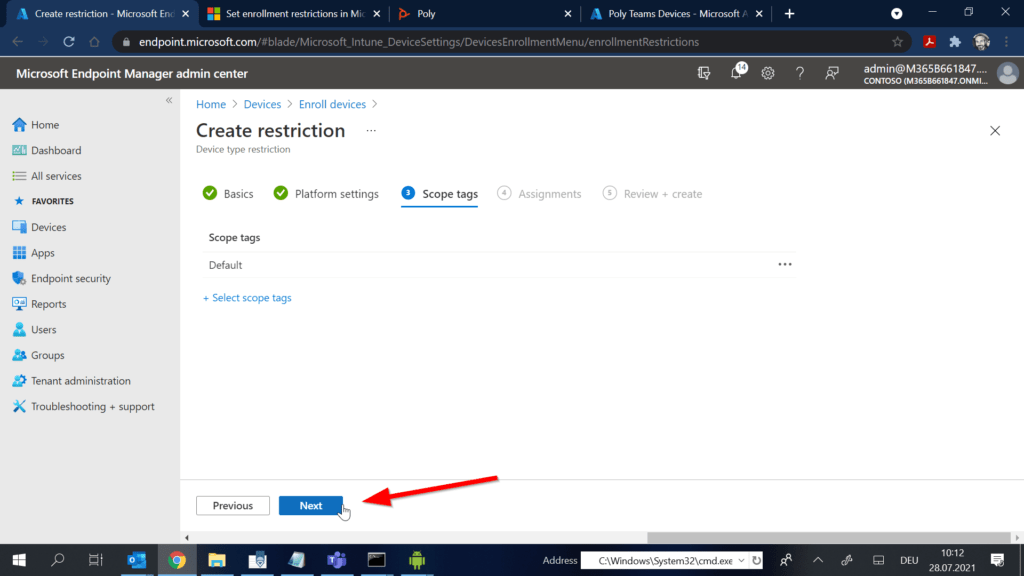

Überspringen Sie die „Scope Tags“ Seite durch Klick auf „Next“.

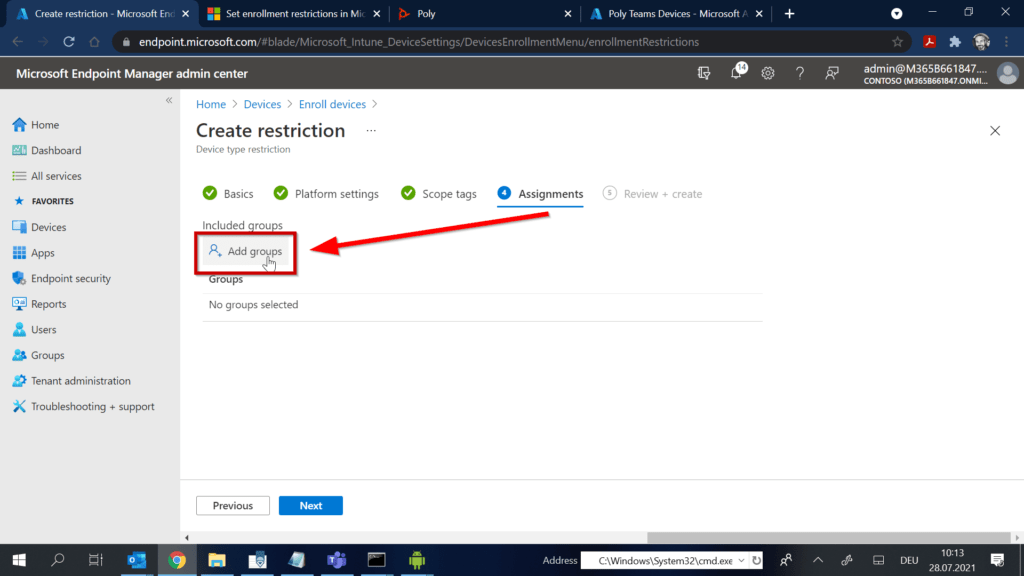

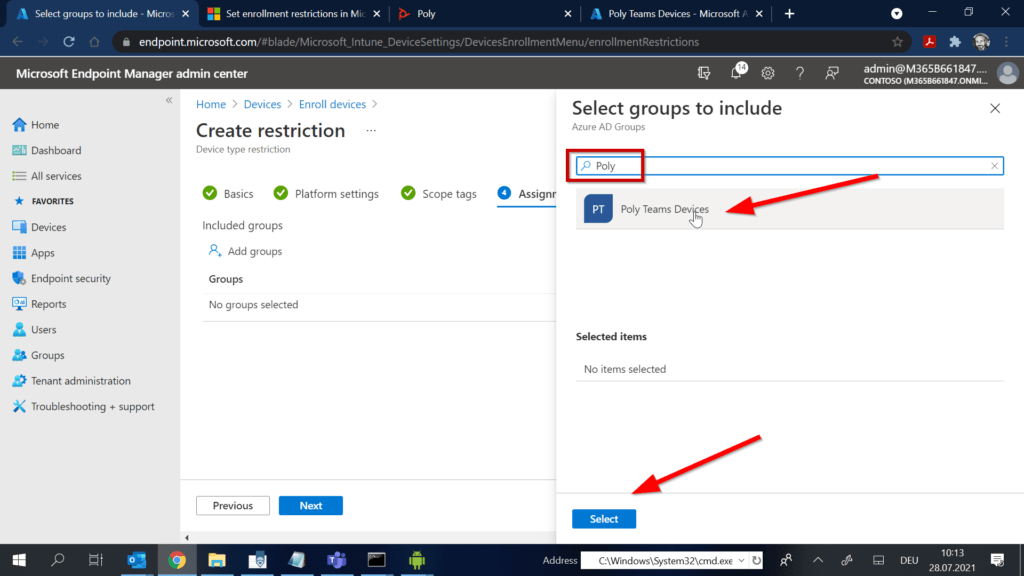

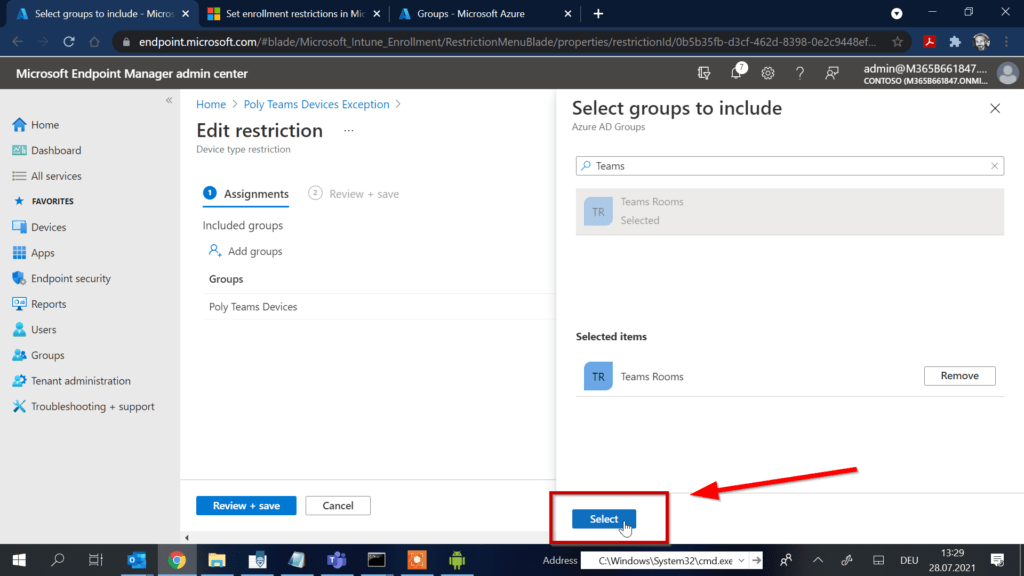

Klicken Sie unter „Assignments“ auf „Add Groups“.

Fügen Sie die erstellten Gruppen hinzu. Klicken Sie auf „Select“ und „Next“

Klicken Sie auf „Review + Create“.

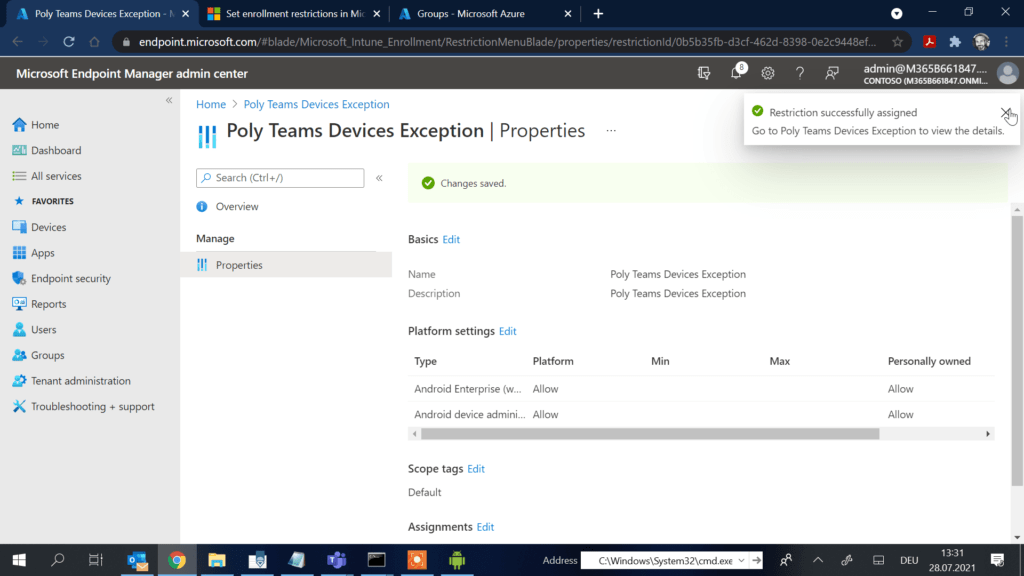

Die Änderungen sollten nun erfolgreich übernommen sein.

Versuchen Sie jetzt bitte noch einmal die Anmeldung von Studio X und dem TC8. In meinem Fall lief diese einwandfrei durch.

Fertig 🙂

Bitte lassen Sie mich doch durch einen Kommentar wissen, ob dieser Weg für Sie zur Lösung geführt hat. Danke vorab !

Sollten Sie anderweitige Login Probleme haben, lesen Sie doch auch meinen Post zu den häufigsten Issues bei Teams Rooms on Android.

https://aitsc.de/blog/mtr-on-android-troubleshooting-die-haeufigsten-probleme/

This issue has plagued me for a year. I have run cases with Microsoft, consulted MS Vendors, even engaged our Poly reps to help us resolve this issue. At one point I was half-way through this on my own, but was missing key pieces like the user exclusion and unaware of the need for both the dynamic and assigned groups.

If I could give you a medal, I would! Thank you!!

Hey Matt, thanks for leaving a comment. Awesome that this did the trick for you Appreciate your feedback.

Very good article, I tried to do it a couple of times and never finished, congratulations!

Thank for your Feedback, Adrian – much appreciated 🙂

Vielen Dank

Sogar der Poly Support verlinkte nach dem öffnen eines Support Tickets auf diesen Blog Beitrag. Bei mir war es ein Poly CCX 500.

Ich habe mich für die Lösung mit der Seriennummer als Corporate Device Identifier entschieden, da wir lediglich ein einziges Teams Telefon einsetzen.

Hey Paul – danke für das Feedback. Es freut mich sehr, dass ich bei der Lösung des Problems helfen konnte 🙂

Great work Uwe, but as a reseller, we don’t generally have access to clients MS Admin and if we could, I wouldn’t want it! I would like Microsoft to own up to their failings and just sort it.

At very least acknowledge the problem is with them!

I never found this article when I was pulling my hair out last year and was horrified to see further sign in issues in May 2022 but this time they have acknowledged it.

Hi Ian and thanks for leaving a comment.

Yeah, i agree. Hard times for everyone involved then.

Make sure to bookmark the blog and to subscribe to the newsletter for not missing something again 😉

Cheers, Uwe

Dear Uwe,

First thank you for you blog. It is the first time I visit it.

I am an integrator and we have a problem in a customer site.

We install some Poly X50 and Poly X30 in Teams mode. We can register them with their Teams account and for each one the TC8 register with the same Teams account.

Everything is ok.

The problem is sometimes we see this message on the TC8 „couldn’t find any device“. We have to restart the Poly X or the TC8 to work again.

I can not understand what happen as if it is an account problem or a network problem the devices couldn’t register.

The Poly X firmware is 3.14.2.378005

The TC8 is 4.0.0-210907

We update one Poly X to V4 but we have the same problem

Do you have an idea ?

Hi Salim.

Thanks for your comment. As i´m not aware of a specific registration issue with TC8 and Studio X, i´d highly recommend to open a support ticket with Poly. This will bring visibility and our guys will do everything to solve your issues.

One question though: Have you upgraded your Studio X and TC8 to the latest Teams App version via the Microsoft Teams Admin Center ? If not, please do this first and check if you still face the issues afterwards. Thanks, Uwe

Hi Uwe,

Thank you for your reply.

I open a ticket with Poly support but they tell me it is a Microsoft issue.

I will check the Team App version and it is 1449/1.0.96.2022.90606 that was released in september.

I will ask the customer to upgrade to the last version.

I will keep you informed

Thx mate.

Hi Uwe,

We upgrade the latest Teams App version from the MS TAC and it look ok now.

The problem is when we upgrade using the Poly site, the Teams App is not on the last version.

I ask the customer to use the TAC for future upgrade.

Thank you Uwe

Hi Salim, thanks for your feedback. I´m happy that you´re not facing the issue anymore.

Yes, correct. Our Update packages might not include the latest Teams App all the time as Microsoft and HP | Poly have different release cycles.

Therefore i´d recommend to use the TAC as your one stop update shop.