Microsoft rollt derzeit eine neue Microsoft-verwaltete Sicherheitsrichtlinie (Managed Policy) aus, um potenzielle Schwachstellen bei der Device Code Flow (DCF) Authentifizierung zu adressieren. Das Ziel: Mehr Sicherheit für alle – aber ggf. mit einem kleinen Haken für uns im UC-Umfeld.

Denn wenn du Microsoft Teams Rooms auf Android (MTRoA), Scheduling Panels, IP Phones oder Teams Displays im Einsatz hast, solltest du jetzt unbedingt weiterlesen.

Worum geht’s?

Die neue Richtlinie (https://portal.changepilot.cloud/MC1038684) blockiert standardmäßig Device Code Flow (DCF) – ein Authentifizierungsverfahren, das speziell für Geräte ohne klassische Benutzeroberfläche gedacht ist. Genau das verwenden aber viele unserer bekannten Endpunkte, z. B.:

- Microsoft Teams Rooms (Android)

- Teams Panels

- Teams Displays

- Teams IP Phones (mit Shared Device Lizenz)

Eigentlich soll die neue Microsoft-verwaltete Richtlinie in Tenants mit gemeinsam genutzten Android-basierten Geräten wie MTRoA, Panels oder Displays gar nicht sichtbar sein, da diese Konten nicht als echte Benutzer gelten. Aber sicher ist sicher – wer auf Nummer sicher gehen will, prüft den eigenen Tenant und legt im Zweifel eine Ausschlussregel an.

Wenn die Richtlinie in deinem Tenant sichtbar ist und aktiviert wird, ohne dass du Ausnahmen definierst, werden die Geräte automatisch abgemeldet und können nicht mehr remote verwaltet werden.

Was ist Device Code Flow (DCF) ?

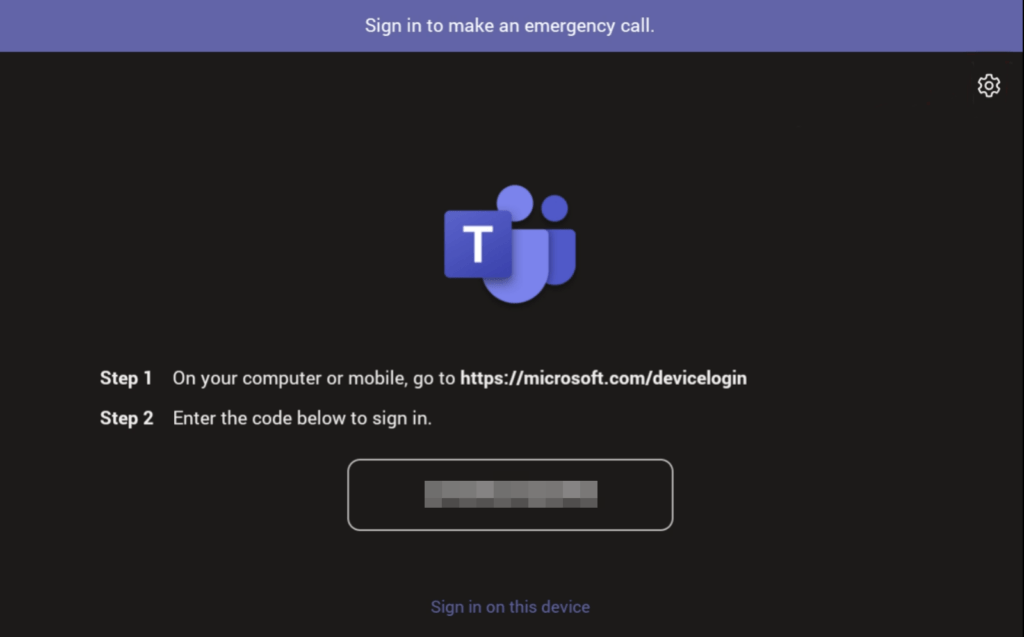

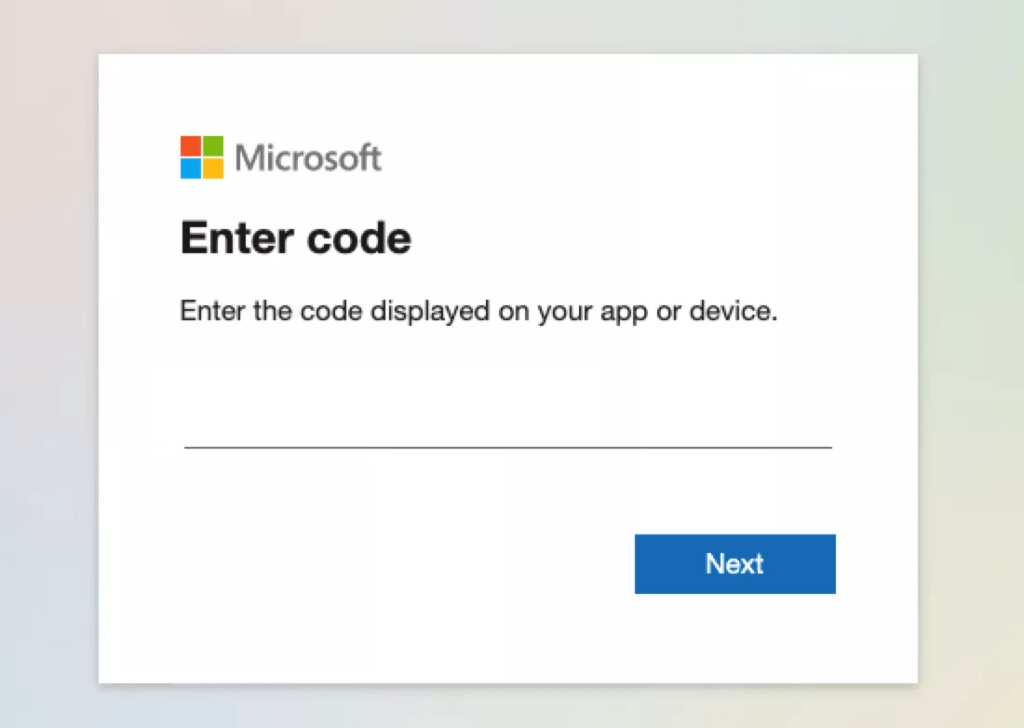

Device Code Flow (DCF) ist ein spezielles OAuth2-basiertes Authentifizierungsverfahren, das für Geräte entwickelt wurde, die keine eigene Benutzeroberfläche für die Eingabe von Anmeldedaten haben – z. B. Microsoft Teams Rooms on Android, Scheduling Panels, oder IP Phones. Statt Benutzername und Passwort direkt auf dem Gerät einzugeben, zeigt das Gerät einen Anmeldecode und eine URL an (z. B. microsoft.com/devicelogin). Der Benutzer wechselt dann an einen anderen PC oder ein Smartphone, gibt dort den Code ein und authentifiziert sich. Sobald das abgeschlossen ist, wird das Gerät automatisch angemeldet.

Dieses Verfahren ermöglicht es, gerätegesteuerte Anmeldungen sicher und benutzerfreundlich durchzuführen – insbesondere bei sogenannten Shared Devices, die keinem bestimmten Benutzer zugeordnet sind. Genau diese Funktionsweise wird bei Remote Sign-In Vorgängen z. B. über das Teams Admin Center genutzt.

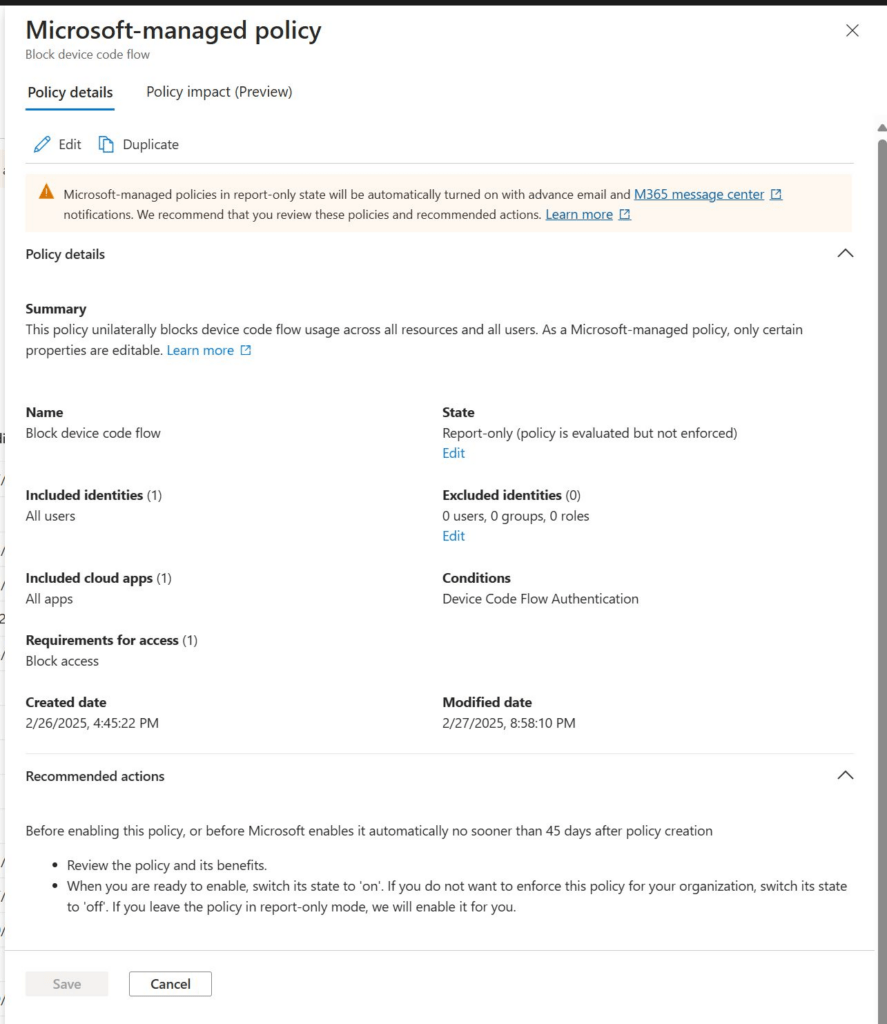

Was macht die neue Microsoft-verwaltete Richtlinie?

- Sie blockiert standardmäßig alle DCF-Logins.

- Sie ist in vielen Tenants bereits sichtbar oder wird in Kürze ausgerollt.

- Wenn aktiviert, ohne Ausnahmen zu definieren, werden betroffene Geräte automatisch ausgeloggt.

- Microsoft erwähnt explizit, dass MTRoA, Panels etc. nicht betroffen sein sollten – aber nur dann, wenn keine DCF-Policy angezeigt wird.

Wenn die Policy sichtbar ist, musst du handeln.

Was musst du tun?

Microsoft zeigt diese Policy nicht automatisch bei allen Tenants an. Aber FALLS du sie siehst, musst du tätig werden und eine Ausschlussliste (Exclusion List) anlegen, um Geräte-Accounts von der Policy auszunehmen.

Step-by-Step: So schützt du deine Poly-Geräte

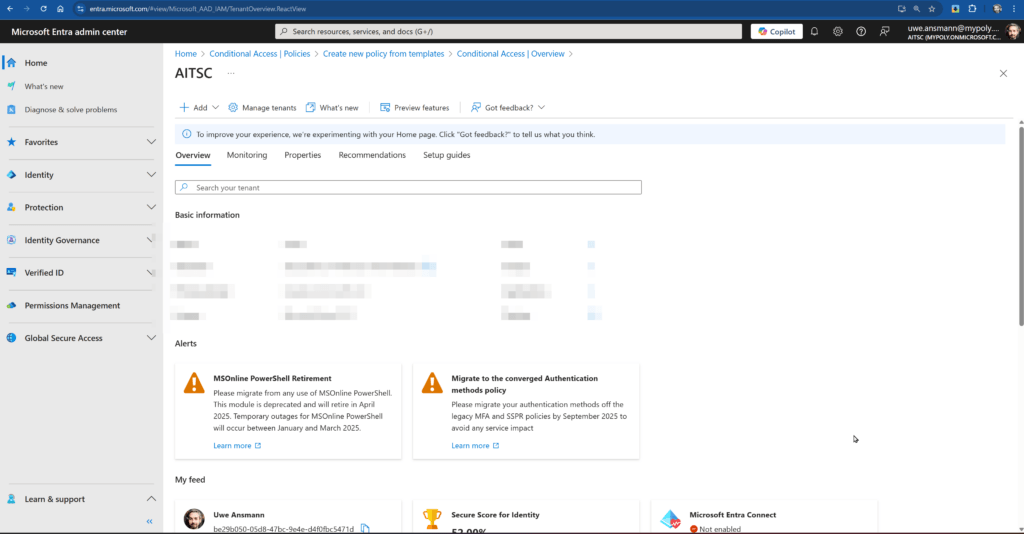

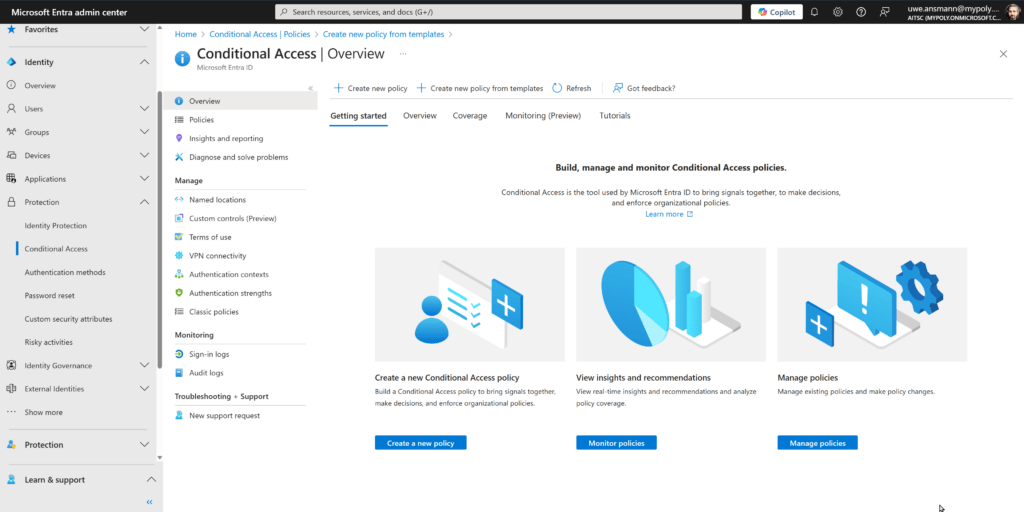

1. Öffne das Entra ID Portal und logge Dich als Global Admin ein.

https://entra.microsoft.com

2. Gehe zu:

Protection > Conditional Access > Policies

3. Prüfe, ob eine Policy mit folgenden Namen erscheint:

- Block legacy authentication

- Block Device Code Flow

- oder eine Policy mit dem Vermerk „Microsoft Managed“

4. Wenn dies der Fall ist, bearbeite die Policy

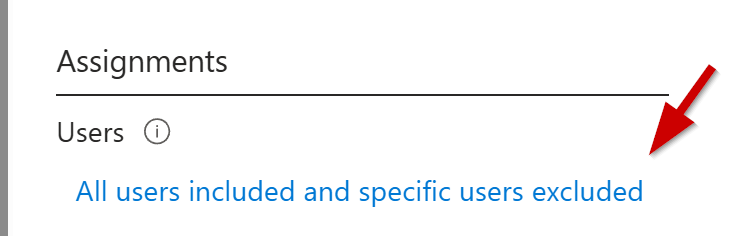

- Klicke auf „Users“ (Users or workload identities)

- Unter „Include“ ist meist „All users“ ausgewählt

- Klicke auf „Exclude“ > „Users and groups“

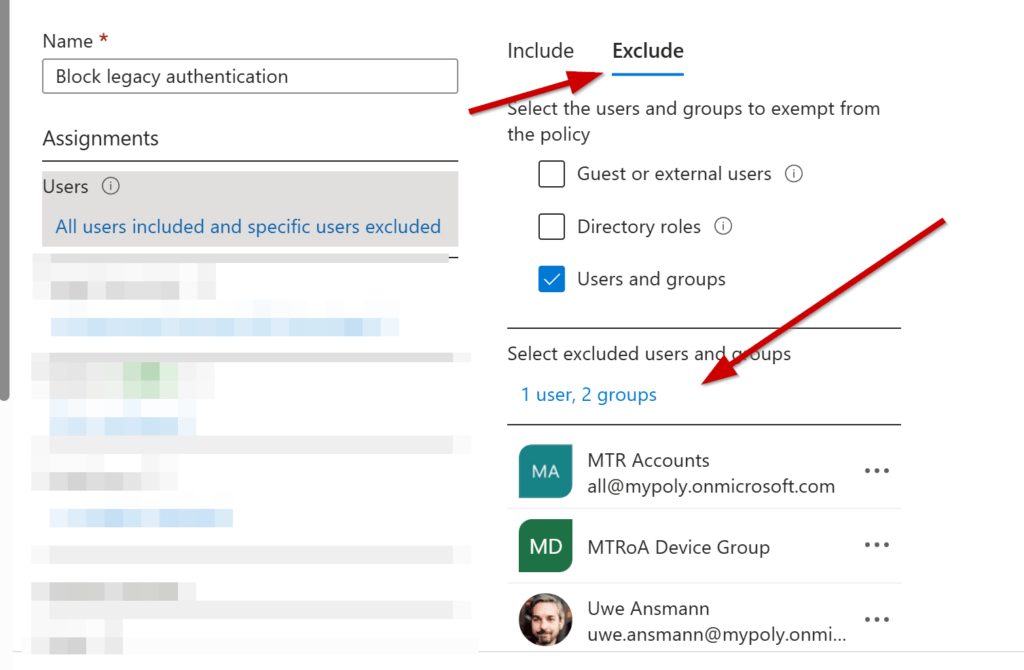

5. Definiere deine Ausschlüsse

Option A: Einzelne Geräte-Konten

z. B. mtra-raum01@deinefirma.com, panel-empfang@…

Option B (empfohlen): Eine Azure AD Gruppe

- Erstelle eine Gruppe z. B. „Excluded DCF Devices“

- Füge alle MTRoA-, Panel- und Shared Device-Konten hinzu

- Wähle die Gruppe in der Policy unter Ausschlüsse aus

Tipp: Nutze Naming Conventions wie mtra-, panel- oder room-*, um Übersicht zu behalten.

6. Speichern & testen

- Änderungen mit „Überprüfen + speichern“ sichern

- Remote-Funktionen im Teams Admin Center testen (Neustart, Logs ziehen, Anmelden)

Was passiert, wenn du nichts machst?

- MTRoA, Panels, Displays werden automatisch ausgeloggt

- Remote-Login funktioniert nicht mehr

- Vor-Ort-Zugriff und manuelle Neuanmeldung nötig

- Zeitaufwand & mögliche Störungen im Meetingbetrieb

Last words

Die neue Richtlinie von Microsoft erhöht die Sicherheit – aber Admin-Teams, die Poly MTRoA oder Panels einsetzen, müssen ggf. aktiv werden, um reibungslose Remote-Funktionen beizubehalten.

Ich empfehle, in jedem Tenant eine dedizierte Gruppe für „Excluded Devices“ anzulegen – so hast du sauberes Lifecycle Management und bist für zukünftige Änderungen vorbereitet.

Referenzen:

https://techcommunity.microsoft.com/blog/microsoft-entra-blog/new-microsoft-managed-policies-to-raise-your-identity-security-posture/4286758

https://portal.changepilot.cloud/MC1038684